はじめに

近年、金融分野では金融機関本体だけでなくその委託先やグループ会社を狙ったサプライチェーンへの攻撃が増加し、深刻な情報漏えいや事業継続への影響が生じている。こうした状況を踏まえ、金融庁は2024年10月に「金融分野におけるサイバーセキュリティに関するガイドライン 1」(以下、ガイドラインという)を発表した。金融機関にとってサイバーインシデントによる業務の中断は、顧客・金融機関・金融システムの信頼に大きな影響を与えかねない重大なリスクであるため、ガイドラインの発表以降、各金融機関では態勢の整備がより一層進められているところである。

ガイドラインでは、サイバーセキュリティ管理態勢を整備する上で、金融機関がグループを形成している場合、金融機関本体とともに傘下のグループ会社にも、サイバーセキュリティ管理態勢の整備が求められている。

本稿では、このガイドラインを踏まえ、グループ会社を含めたサイバーセキュリティ対応において、金融機関が打つべき手について考察する。

1 金融庁「金融分野におけるサイバーセキュリティに関するガイドライン」(2024年10月4日)

1.サプライチェーン攻撃の深刻化とグループ会社への脅威拡大

近年、サプライチェーンやグループ会社におけるサイバーセキュリティの脆弱性を狙った攻撃が急増している。IPA(情報処理推進機構)が公表した「情報セキュリティ10大脅威2025 2」では、「サプライチェーンや委託先を狙った攻撃」が2位にランクインし、7年連続で脅威の上位に位置している。

特に注目すべきは、2024年に発生した攻撃事例の深刻さである。株式会社イセトー(京都市)の事案では、VPN経由の不正アクセスとランサムウェア感染により、約150万件の個人情報が漏えいし、攻撃者のリークサイトに情報が公開される事態となった 3。

本事例から、サプライチェーンやグループ会社の一部への攻撃が、組織全体、ひいては業界全体に甚大な影響を与える可能性があることは明らかである。こうした脅威の高まりを背景に、金融庁はガイドラインにおいて「グループとして整合性のある態勢を整備することにより、グループ全体のサイバーセキュリティを確保することが求められる」と明記し、サプライチェーン全体を対象としたリスク管理の重要性を強調している。

2 独立行政法人情報処理推進機構「情報セキュリティ10大脅威 2025」(2025年1月30日)

3 日本経済新聞「京都のイセトー、サイバー攻撃で約150万件の個人情報流出」(2024年7月5日)

2.ガイドラインへの対応として、グループ会社には何が求められているのか

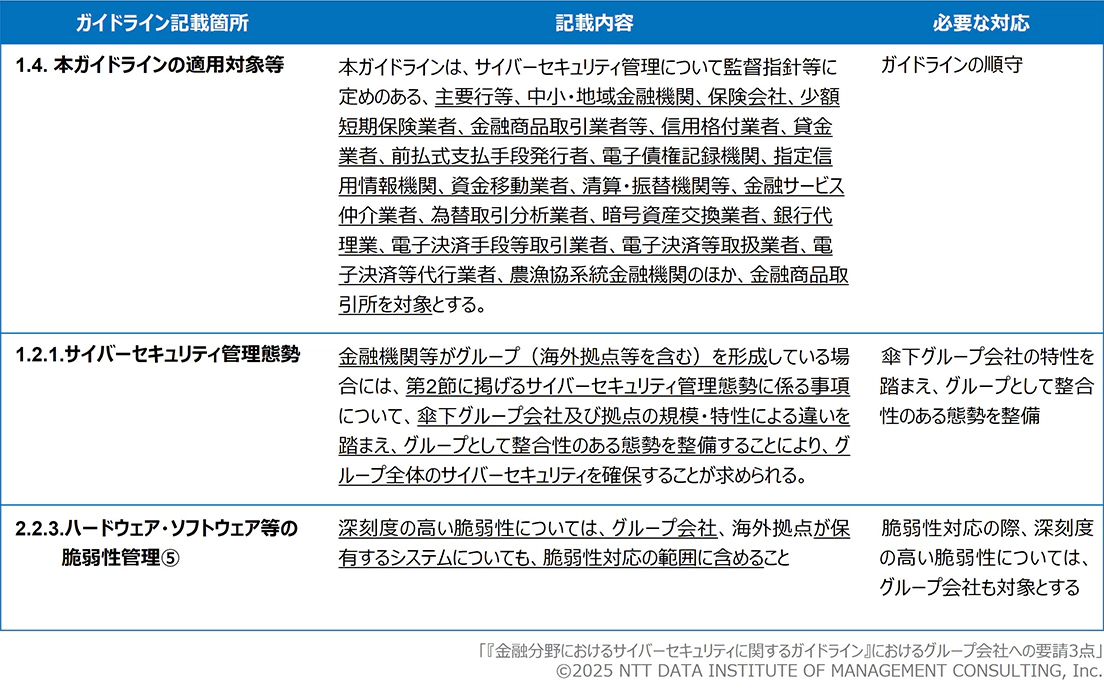

金融分野におけるサイバーセキュリティに関するガイドラインでは、グループ会社に対して以下の3点が要請されている。

1.「金融業を営むグループ会社もガイドラインを遵守すること」

2.「傘下のグループ会社の態勢整備」

3.「脆弱性対応の範囲の中に含める」

ガイドラインの記載内容と必要な対応は以下の通りである(図表1)。

【図表1】「金融分野におけるサイバーセキュリティに関するガイドライン」におけるグループ会社への要請3点

3.具体的にどのような対応が必要なのか

出発点としては、グループ共通の規程類を整備することが必要である。

これは、ガイドラインで求められる「整合性のある態勢」の中核が、グループ会社のガバナンス(権限・責任・監督・モニタリングの枠組み)と、そのガバナンスを担保する規程類にあるためである。

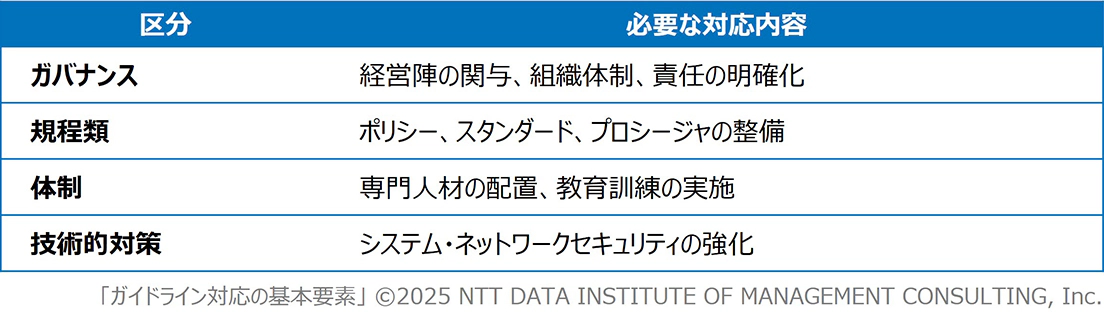

そして、この規程類の整備方針を具体化する形で、ガイドラインの枠組みに沿い、銀行同様に「ガバナンス」「規程類」「体制」「技術的対策」を整えていく必要がある(図表2)。

【図表2】ガイドライン対応の基本要素

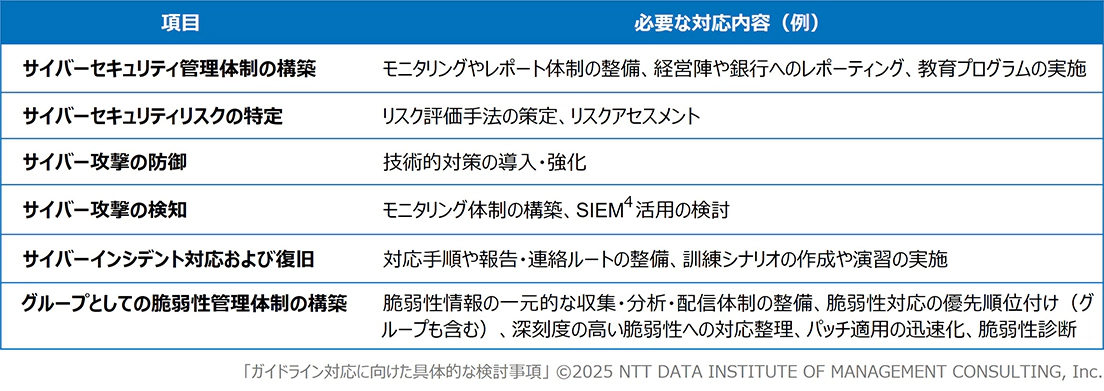

また具体的な検討事項として、以下のようなものが考えられる(図表3)。

【図表3】ガイドライン対応に向けた具体的な検討事項

4 SIEMとは「Security Information and Event Management(セキュリティ情報・イベント管理)」の略。ネットワークやシステム上のログを一元的に収集・管理し、分析・可視化することでセキュリティ脅威の早期検知やインシデント対応を支援するソリューション。

4.ガイドラインへの対応にあたっての課題とは

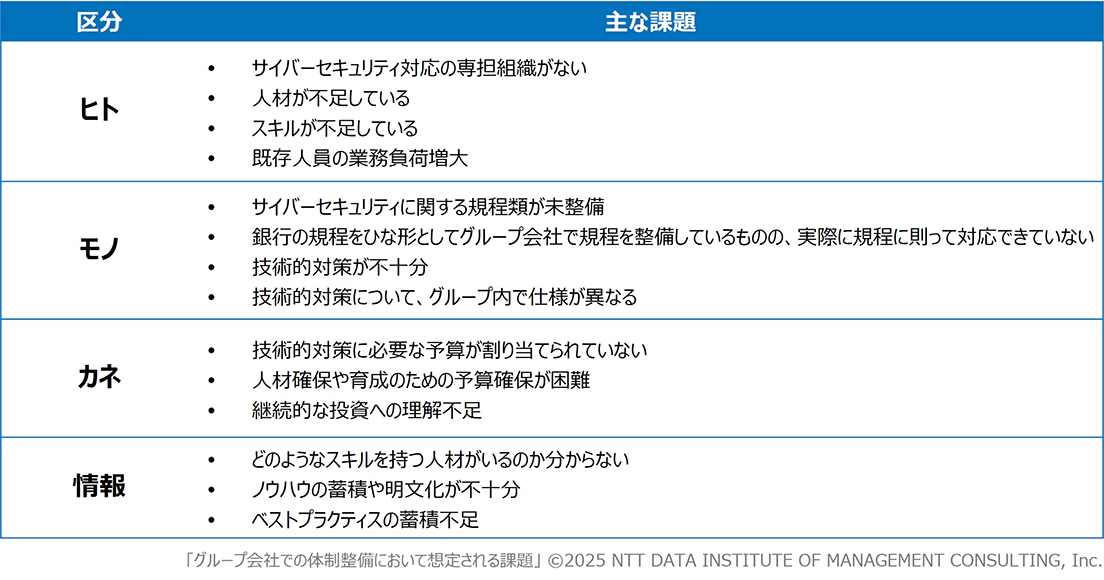

グループ会社での体制整備において特に障壁となるのは、サイバーセキュリティ人材の確保(育成や採用)や、コストセンターであるがゆえの経営資源制約ではないだろうか。想定される課題は以下の通りである(図表4)。

【図表4】グループ会社での体制整備において想定される課題

5.どのように対応すべきか

これらの課題を踏まえた対応の選択肢として「① 守り(ガイドラインの充足のみを目指す)」と「② 攻め(固めた守りを収益化する)」の2つが考えられる。

5.1 守りの対応

「① 守り(ガイドラインの充足のみを目指す)」とは、必要な対応の優先順位を整理した上で態勢を構築していくことである。優先順位付けの軸の例として、以下が考えられる。

- リスクの影響度:業務への影響、顧客への影響

- 他施策との関係性:施策間の依存関係、リソースの制約など

- 実現可能性:コスト、期間など

- 規制要求の緊急度:当局の期待水準、業界動向

特に人材が不足している点を念頭に置きながら、金融機関本体と子会社の間での役割分担や外部のリソース活用等も踏まえた実効的なルールの検討が求められる。

金融機関にとって、サイバーセキュリティの態勢整備とは、より大きな損害を避けるための必要経費のようなものである。そのため、一定程度までは予算や人を確保できたとしても、積極的な投資対象ということにはなりにくく、恐らく「① 守り」が基本線になる可能性が高い。

5.2 攻めの対応

一方、「② 攻め(固めた守りを収益化する)」では、ガイドラインの対応で整備した態勢を単なるコストと位置付けない。転んでも、ただでは起きず、商魂たくましく、整備した態勢を磨き上げてサービスの外販を目指すのである。

具体的には、金融機関のIT子会社に戦略的に経営資源を配置することによって従来のミッションである親会社からの受託開発に加え、グループ内のサイバーセキュリティ体制の整備・サポートを担わせ、さらには外販のミッションを持たせること。そして、外販の1コンテンツとしてサイバーセキュリティを活用することである。

ガイドラインへの対応としてはやや過剰かもしれないが、「攻め」を検討すべき理由は以下のとおりである。

(1)親和性の高さ

IT子会社はテック系のケイパビリティを有しているため、親会社や取引先のDXを推進していくパートナーとして位置付けられているケースもある。そのため、ソリューションの一つとしてサイバーセキュリティを追加することの親和性は高いと考えられる。

(2)出遅れのリスク

既に金融機関のIT子会社でもサイバーセキュリティ関連のソリューションを提供している事例もあるため、対応が遅れると後発参入になる可能性がある。大手以外では、既にひろぎんITソリューションズ株式会社(株式会社ひろぎんホールディングスの子会社)がサイバーセキュリティソリューションとしてトレーニングを提供している。

(3)社会的要請

取引先のDX化の推進とともに高まる中、セキュリティリスクへの対応策をグループとして提供できれば、収益貢献だけでなく、取引先ひいては、社会全体のサイバーセキュリティ対応力の向上にもつなげることができる。

もちろん、一足飛びの「攻め」は大きな方針転換となるため難しいかもしれない。だが、防戦一方ではコストは積み上がるばかりとなる。だからこそ、「攻めを意識した守り」を今から仕込むべきではないだろうか。守り切るか、守りを武器に変え市場で稼ぐのか、その選択が遅れるほど差は開いていく。

おわりに

金融庁の「金融分野におけるサイバーセキュリティに関するガイドライン」への対応は、単なる規制対応に留まらず、戦略的な経営判断を伴う重要な分岐点である。また、サプライチェーンへの攻撃の増加や深刻化も看過できない。こうした変化の中で、金融機関は従来のIT子会社の位置づけを根本的に見直すべき時期に来たのではないだろうか。

これまでIT子会社は主に親会社のシステム関連コスト削減の手段として位置づけられてきた。しかしながら、ガイドラインが求める「グループとして整合性のある態勢」の実現においてIT子会社が果たす役割に対する期待は大きい。

また、今後の事業環境を展望すると、サイバーセキュリティ人材の需要のさらなる高まり、技術の進歩に伴う新たな脅威と対策の継続的な出現、規制要求の段階的な高度化が予測される。

だからこそ、IT子会社をプロフィットセンターと位置づけ、経営資源を投入する「攻め」を意識した持続可能かつ競争優位性のある「守り」の態勢を構築していくべきと考える。