【本稿のポイント】

- サイバーレジリエンス法の概要と背景

- サイバーレジリエンス法の適用範囲と条件

- 「デジタル要素を備えた製品」製造業者に課せられる義務

- 市場への影響はどのようなものか、金融セクターは何を意識すべきか

1. 2024年施行予定のサイバーレジリエンス法とは

EU理事会(閣僚理事会)と欧州議会は2023年11月、「サイバーレジリエンス法(cyber resilience act、以下「CRA」)について、一連の立法手続を経て、暫定的な政治合意に達したと発表した。同法に相当する規制の必要性は、2020年に欧州委員会が公表した「2020年欧州サイバーセキュリティ戦略(2020 EU Cybersecurity Strategy)」で言及されて以降、立法手続がなされてきたものである。

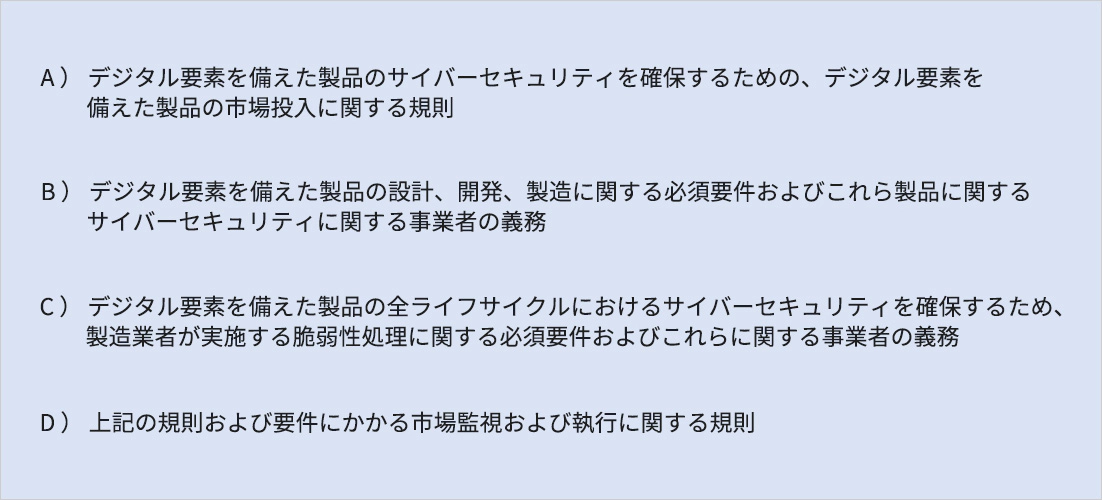

CRAは、デジタル要素を備えた製品の製造業者および開発業者に対し、ハードウェアとソフトウェアの両方を対象とする共通のサイバーセキュリティ規則を導入するものであり、デジタル要素を備えた全ての製品が対象となっており、デバイスやネットワークに直接的/間接的に接続されるものも含むのが特徴である。

ハードウェアおよびソフトウェアを製造する者に対して、セキュリティ・サポート、ソフトウェア・アップデートの提供、製品に関するサイバーセキュリティに関する情報の提供などを義務付けることで、製造業者の責任を強化し、利用者側のサイバーセキュリティの確保と向上を目指すものである。

CRAが対象とするデジタル要素を備えた製品とは、オープンソースソフトウェア 1 や、クラウドなど(SaaS)、医療機器、航空、自動車など既存の規則ですでにカバーされているサービス、国家安全保障に関するデジタル製品や軍事目的・機密情報処理目的などの特定の除外項目を除く、デバイスやネットワークに直接的/間接的に接続されるもの全てが対象である。これらは、EU域内で販売されるものが対象となる。

CRAはEU加盟各国で規制が異なることによる適用要件の重複を避けるため、ハードウェアとソフトウェア製品の設計、開発、製造、販売に関するEU全体のサイバーセキュリティ要件を導入することを目的として制定された。

CRAにより、デジタル要素を備えた製品について、そのサプライチェーンも含む安全性を確保するとともに、消費者側においても、サイバーセキュリティをより考慮できる形で製品を特定し、利用が促進されることが期待されている。

1 技術革新や研究の妨げにならないよう、非営利のオープンソースソフトウェアは対象外とされている

図表1 CRAの特徴

2. サイバーレジリエンス法の背景

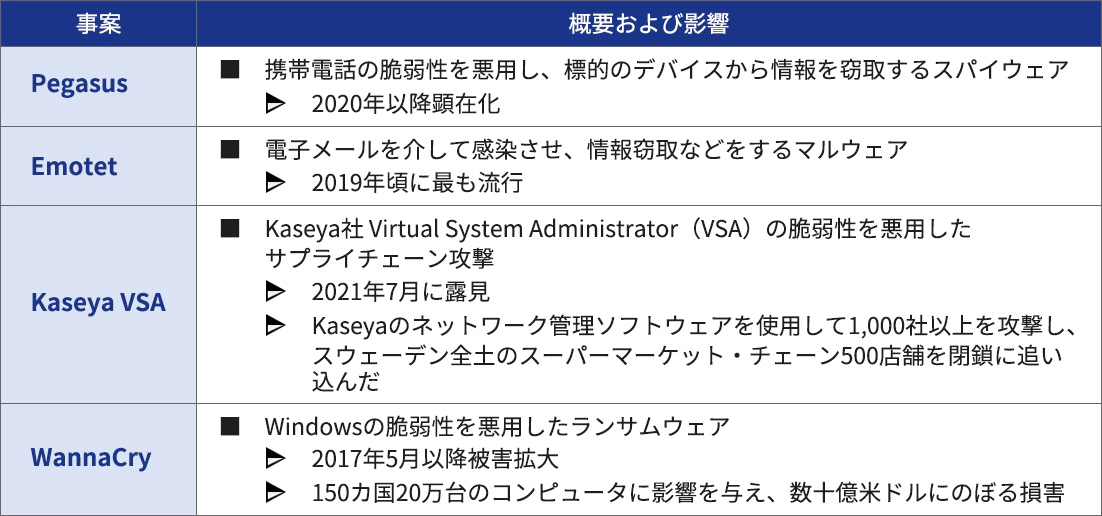

ハードウェア製品、ソフトウェア製品いずれも、その製品の仕様や接続環境次第では、ひとたびサイバーインシデントが発生するとサプライチェーンを含む広範にわたり影響が伝播するおそれがある。様々な製品がクロスボーダーで利用されている今日では、その影響は社会、経済に多大なダメージを与える蓋然性が高い。サプライチェーン攻撃は、独立行政法人情報処理推進機構(IPA)が毎年公表する「情報セキュリティ10大脅威」でも、2019年以降、毎年上位にランクインしている。

図表2 近年のサプライチェーンや重要情報を狙った攻撃

様々なハードウェア、ソフトウェアが市中で利用されるなか、たとえ重要性が低いとされているような製品であっても、悪意ある攻撃のトリガーとなってしまうことにより、システム全体への侵入を許す、または他のシステムへの不正アクセスを許すことに繋がる可能性がある。CRAが制定されることとなった背景として、世界的にサイバー攻撃が増加しているなか、特に次の2つの背景があげられている。

① デジタル要素を備えた製品が適切にアップデートの上、利用されていない

市中には数多くのデジタル要素を備えた製品があるが、多くの製品に内在するサイバーセキュリティのレベルが不十分であること、およびそのような製品やソフトウェアのセキュリティ更新が不十分であること、それにより広範な脆弱性が存在することが問題視されていた。デジタル要素を備えた製品の製造業者は、その製品のセキュリティが不十分な場合、風評被害に直面することがあるが、脆弱性のコストは主に利用者側が負担することになる。このため、製造業者が安全な設計・開発に投資することを通じたセキュリティ更新プログラムを提供するインセンティブは、抑制的となる背景がある。 |

② 利用者側に最新の適切な情報が伝わっていない

消費者や企業が、現在、どの製品がサイバーセキュリティ上安全であるかを判断できないこと、あるいはサイバーセキュリティが確実に確保されるように製品を設定できないことである。 |

2020年、欧州理事会は市場におけるデジタル要素を備えた製品の利用条件を規定することを含め、可用性、完全性、機密性など、コネクテッドデバイスのサイバーセキュリティに関連する全ての側面に対処するため、長期的視点からEU加盟各国で水平的に適用可能な法律の必要性を評価することの重要性を強調した。2021年、EUのフォン・デア・ライエン委員長は欧州委員会に対しCRAについて2022年末までに議会提案するよう求めた。これを受け、同年9月、欧州委員会は、2016年7月に公布されたネットワーク情報システム指令(以下「NIS指令」)および、2024年12月施行予定の改正ネットワークおよび情報システム指令(以下「NIS2指令」)を補完する役割を果たす、CRA法案を提出した。

3. 適用範囲と製品の適合性評価

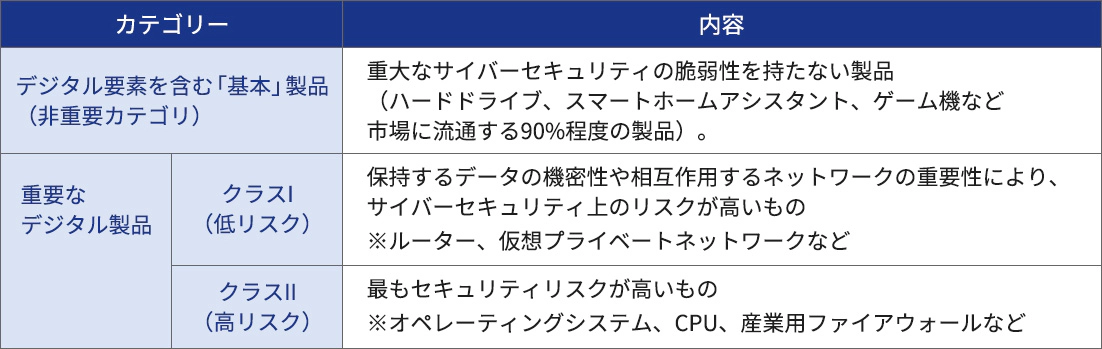

CRAの適用範囲は非常に広く、低リスクから高リスクまで、あらゆる種類のハードウェアとソフトウェアを対象としている。CRAは、製品について使用環境等のリスクレベル毎、以下の3つのカテゴリーに分類している。サイバーセキュリティリスクの決定に当たっては、潜在的なサイバーリスク、デジタル要素を備えた製品のサイバーセキュリティに関連する機能性、特定の産業などの機密性の高い環境での使用目的が考慮される。

図表3 製品リスクの分類

なお、CRAは、すべてのハードウェアおよびソフトウェアの製造業者に対して、設計・開発段階からEU域内における商品化まで、製品のライフサイクル全体にわたる適切なサイバーセキュリティ対策を実施することを求めている。

(1)適合性準拠の要件

デジタル要素を備えた製品をEU域内で販売するためには、CRAに準拠することが求められており、製造業者には以下の要件が課されている。

製造業者は製品の設計プロセスから考慮する必要があり、CRA付属書で定める「セキュリティ特性要件」を遵守して設計・開発・製造していることの確認が求められているとともに、製品にかかるサイバーセキュリティ評価の実施や無料での更新プログラム提供を含む「脆弱性処理要件」を遵守し、SBOM(Software Bill of Materials:ソフトウェアの構成表)作成(少なくとも最上位レベルの依存関係含む)やセキュリティパッチや更新プログラムを遅滞なく無料で配布する(ユーザーへの助言メッセージの添付とともに)ことなどが求められている。

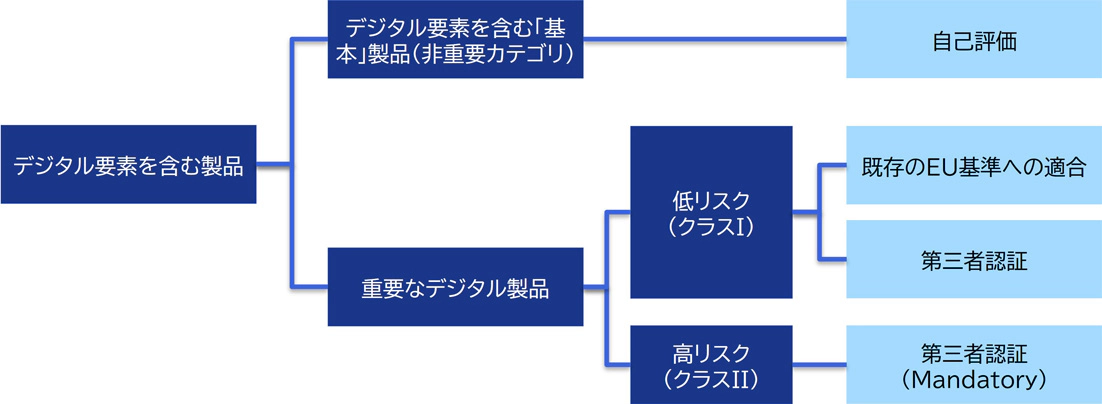

- デジタル要素を含む「基本」製品(非重要カテゴリ)については、自己適合宣言または第三者機関による認証の選択が認められている

- クラスIに分類される製品は、CRAに準拠していることを証明するため、「適合性要件」を満たしていることについて、欧州委員会サイバーセキュリティ認証制度(EUCC)2 や欧州整合化規格(EN規格)の対象外の製品については第三者機関による評価を受け、適合性を証明しなければならない

- クラスIIに分類される製品は、第三者機関による認証が求められている

2 EUCCとは、IoT製品を対象とする欧州サイバーセキュリティ認証

図表4 製品リスクの分類と第三者認証の必要性

上記、クラスIに関して、製造業者は、自社の製品がEUの関連法規に準拠していることを証明する必要があるが、デジタル要素を備えた製品がすでにEU官報に掲載された整合規格に適合していれば、自動的にCRAに適合しているとみなされる。

第三者評価は、CRAに定められた基準に基づき公認のノーティファイド・ボディ(Notified Body=通知機関)によって実施され、当該製品がCRAに適合しているかどうかを認証するものである。ノーティファイド・ボディはEU加盟国によって任命されており、欧州委員会はノーティファイド・ボディのリストを作成し、一般に公開している。

適合性評価を通じてCRAへの適合が証明されると、製造業者はEU適合宣言書を作成し、欧州規則(EC)765/2008の一般原則に従ってそのデジタル要素を備えた製品に「CE」マークを貼付する。また、製品をEU市場に出す前に、CRAの要求事項に従い、適合に関する技術文書と使用説明書を作成する必要がある。技術文書は10年間保管され、CRAによる市場監視のスキームに組み込まれる。

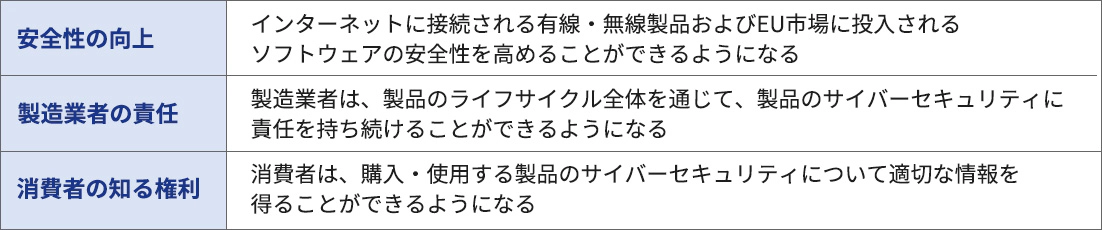

(2)各国におけるCRAの適用

EUサイバーレジリエンス法は、EU規則であるためEU加盟国は修正を加えずに国内法として適用される。また、各EU加盟国においては認定機関が国内の適合性評価機関を認定するとともに、各EU加市場監視機関を指定し、市場監視(market surveillance)を行う。

図表5 各国におけるCRA適用、市場監視の仕組み 3

CRAは、EU各国の法令の調和(ハーモナイゼーション)を目指すものであり、CRAが2024年に発効すると、EU加盟国及び事業者はCRAが定める新たな要件に準拠する必要があるため、完全実施までは施行後36カ月の猶予を与えられることとなっている。なお、より調整が少ない事項とされる、顕著な脆弱性やインシデントに関する製造業者の報告義務に関しては、発効から21カ月後に適用されることとなっている。

CRAはEU指令ではなく、EU規則の形態をとったが、これはEU市場に流通する幅広い製品を対象として効果的に規制の網をかけることができる利点があることに加え、各国の裁量を限定することで規制内容が複雑化、断片化、不確実化することを防ぐことを目的としたためである。

また、CRAの法案策定にあたり、製品リスクの分類や第三者認証については民間セクターを中心に懸念や今後の課題についても提唱されている。例えば、欧州の技術系企業6社のCEOとDigital Europewareは、CRAの適用範囲が限定的でない点、メーカーに第三者認証機関を通した製品の認証を義務付けることが、製造、流通市場の混乱に繋がるおそれがある点を指摘しており、製品リスクの分類における高リスク製品の数は最小限にとどめるべきとしている。また、別の業界連合は、新製品の市場投入に過大なコストがかかるのを避けるために、製品リスクの分類のほとんどの製品は非重要カテゴリーに分類されるべきであり、自己評価の余地を多く残すべきであると指摘する 4。

3 経済産業省資料「EUサイバーレジリエンス法(草案概要)2022年9月」等を参考に、筆者作成

(3)制裁措置

秘密保持および罰則については、CRA第VII章で具体的に規定している。違反があった場合には、市場監視当局は事業者に対し、違反の解消、リスクの排除および製品のEU市場における流通の禁止若しくは制限、製品の撤回又は回収を命じることができる。加えて、各国市場監視当局は、違反者に対して行政制裁金を課すことができ、CRAでは国内法で規定することができる制裁金の最高水準を定めている。具体的には、違反の種類に応じて、500万~1,500万ユーロまたは前会計年度の売上高の1~2.5%のいずれか高いほうの罰金が科される可能性がある。

このほか、CRAでは、適用対象となる当事者は、その活動上知り得た情報およびデータの秘密を尊重しなければならないと定めている。

なお、現状はCRAが定めるサイバーセキュリティ要件への準拠を製造業者がどのように証明すべきかについて明示されておらず、今後標準化団体によって策定される技術仕様書の中で明確化される見込みである。

4. 製造業者の義務

CRAでは、セキュア・バイ・デフォルト(Secure by Default)の概念のもと、製造業者においては製品の設計・開発段階からサイバーセキュリティを考慮し、既知の脆弱性を回避することが求められている。具体的には、第II章で製造業者における主な義務として規定されており、製造業者の義務(第10条)、製造業者の報告義務(第11条)を定めているほか、代理人の権限(第12条)、輸入業者の義務(第13条)、販売者の義務(第14条)について定めている。また、CRAの付属文書には、i) 製造業者がユーザーに提供すべき情報、ii) 製品に関する適合性評価手続、iii) 技術文書に関する事項が含まれている。さらに、付属文書Ⅰ(2)には、製品のサイバーセキュリティを確保するため、製造業者が従わなければならない脆弱性ハンドリング要件が詳述されている。

なお、製造業者の義務として、具体的には第10条で以下の事項を定めている。

1.製造業者は、製品が附属書Ⅰの「セキュリティ特性要件」に従い設計、開発、製造されていることを保証すること 2.製品のサイバーリスク評価を実施し、その結果を製品の計画、設計、開発、製造、引渡し及び保守の各段階において考慮すること 3.製品を市場投入する場合には、技術文書にサイバーリスク評価の結果を含めること 4.製造業者は、サードパーティから調達した構成部品を製品に組込む際には、十分な注意を払うこと。また、それが製品のセキュリティレベルの低下につながらないこと 5.製造業者が認識した脆弱性やサードパーティからの情報を含む形で、製品に関するサイバーセキュリティの側面を体系的に文書化し、必要に応じリスク評価を更新すること 6.製品の市場投入から5年間または製品寿命のいずれか短い期間において、当該製品の脆弱性にかかる情報が附属書Ⅰに定める必須要件に従って効果的に取扱われることを確保すること。また、脆弱性開示方針や手順を有し、対応できるようにすること 7.製造業者は、製品の市場投入前に技術文書を作成すること。また、適合性評価手続を実施し、適合が証明された場合「CEマーク」を付すこと 8.製造業者は、市場投入後10年間は、技術文書及びEU適合宣言書を、市場監視当局が参照できるような状態にしておくこと 9.製造業者は、製品が適合性を維持するための手順を確保すること 10.製造業者は、附属書Ⅱに定める情報及び指示を、電子的または物理的形態で製品に必ず添付すること 11.製造業者は、製品にEU適合宣言を添付する、またはアクセス可能なURLを添付すること 12.製品の市場投入から5年間または製品寿命のいずれか短い期間において、附属書Ⅰの「セキュリティ特性要件」に適合していないことを知る、または知り得るべき理由がある製造業者は、直ちに適合させるため必要な是正措置を講じる、または製品の撤回又は回収をすること 13.市場監視当局からの要請に応じ、附属書Ⅰの「セキュリティ特性要件」に適合していることを証明するための資料を当局に提出すること 14.操業停止に至った事業者は、前もって当局に報告するとともに、可能な限り市中に出回る当該製品の利用者に対して必要な通知をすること 15.欧州委員会は、施行法によってSBOMの形式および要素を規定することができる |

また、製造業者の報告義務に関して、具体的には第11条で以下の事項を定めている。ENISA(European Network and Information Security Agency:欧州ネットワーク・情報セキュリティ機関、以下「ENISA」)は、下記の報告のためのワンストップ機関となるプラットフォームを設置する予定である。また、得られた脆弱性に関する情報は欧州の脆弱性データベースに記録される。

1.製造業者は、脆弱性を認識してから24時間以内にENISAに通知すること。通知には、脆弱性に関する詳細情報、講じられた是正措置・緩和措置を含むこと。ENISAは、サイバーセキュリティリスクに関連する正当な理由がない限り、指定のCSIRT(Computer Security Incident Response Team:コンピューターセキュリティにかかわるインシデントに対応するチーム、以下「CSIRT」)に通知を転送するとともに、脆弱性について当該国の市場監視当局に通知する 2.製造業者は、インシデントを認識してから24時間以内にENISAに通知すること。ENISAは、サイバーセキュリティリスクに関連する正当な理由がない限り、指定の窓口に通知を転送するとともに、脆弱性について当該国の市場監視当局に通知する 3.ENISAは、上記の脆弱性やインシデントに関して通知を受けた情報が、大規模サイバーインシデントであるか協調した危機管理が必要な状況と想定される場合には、欧州サイバー危機連絡組織ネットワーク(EU-CyCLONe)にも情報共有する 4.製造業者は、インシデントやインシデントの影響を軽減するために使用者が実施できる是正措置について当該製品の使用者に対し、遅滞なく通知すること 5.欧州委員会は、施行法によって、脆弱性やインシデントにかかる通知の情報の種類、形式および手順をさらに規定することができる 6.ENISAは、脆弱性やインシデントにかかる受領情報に基づき、製品のサイバーリスクに関する新たな傾向についての技術報告書を隔年で作成する 7.製造業者は、オープンソースコンポーネントを含め、製品に統合されているコンポーネントの脆弱性を特定した場合には、当該コンポーネントを保守する個人または団体に報告すること |

5. CRAへの期待と今後の展望

CRAは、EU全体をカバーする規制として、製造業者、利用者双方の法的確実性を高めるとともに、サイバーリスクの軽減に寄与し、大きな利益をもたらすことが期待される。また、各国で断片化した規制措置が講じられるよりも、EU規則として一元的に対応するほうが、EU域外から事業参入する者にとっても、その確実性、明瞭性の点でメリットが多いと推察される。

また、他法令との関係では、CRAはNIS2指令(NIS(ネットワーク情報システム)5 指令の改訂案) を補完するものであるほか、無線設備指令(2014/53/EU(RED委任規則(Radio Equipment Directive:無線機器指令 以下「RED指令」)))に基づき対象となる無線設備に適用されるなど、サプライチェーン全体でのサイバーセキュリティ確保の観点で既存法令との相乗効果の期待もある。

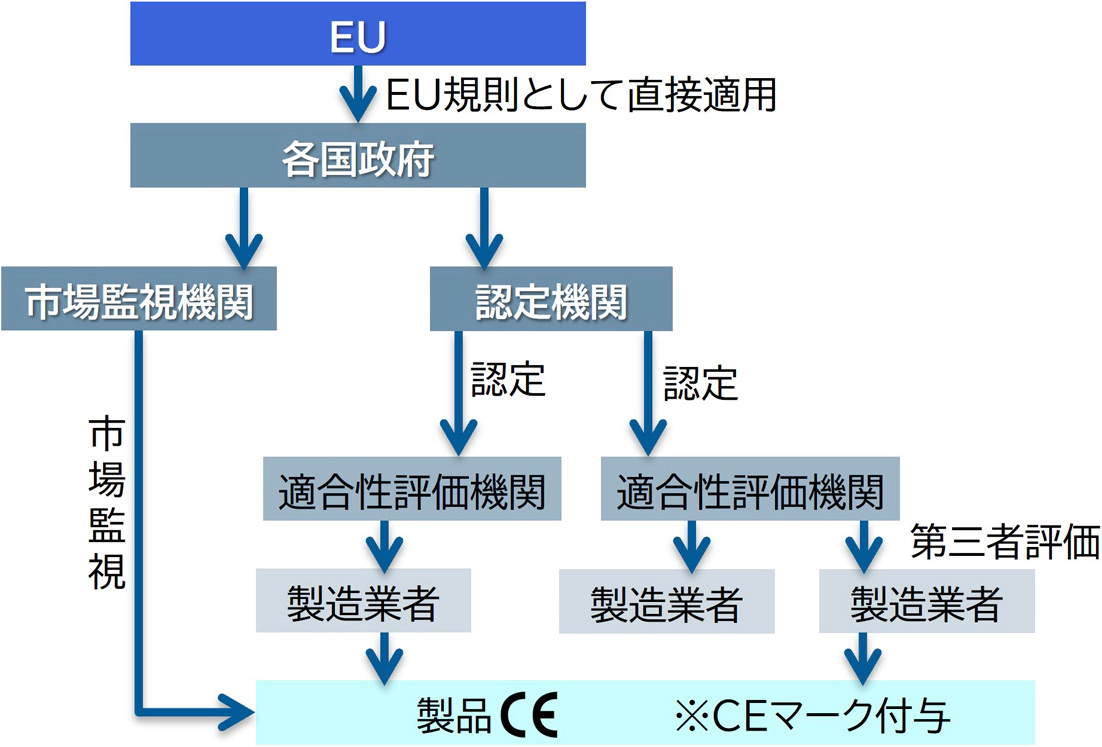

欧州委員会は、CRA施行に対する主な期待として以下の点を挙げている 6。

5 NIS2指令は、不可欠かつ重要な事業体に対して、サプライチェーンのセキュリティ対策やインシデント報告義務などのサイバーセキュリティに関する要件を定めており、事業者が提供するサービスの回復力を高めることを目的としている

従来、消費者や当局の監視、監督が直接及びにくかったサードパーティに由来する製品情報についても、クラスI、クラスIIに分類されるような製品であれば、そのリスクの程度を網羅的に把握できる点でも、サイバーインシデントの抑止、拡散することによるシステミックリスク軽減には有用であると考えられる。サイバーインシデントの発生が減少すれば、インシデント対応における企業側のコストやレピュテーションリスクの軽減につながるほか、企業の製品、サービスにかかる消費者側の信頼が高まること、ひいてはデジタル市場の活性化にもつながるものと考えられる。加えて、CRAは製造業者の情報開示や説明責任についても規定しているため、消費者においては、データ保護やプライバシー保護などの権利保護も向上するメリットがある。消費者の知る権利が確保・向上することや安全なサービスの提供が担保されることは、SDGsの側面からのメリットが多いものと思料される。

(1)課題

CRAによって最も大きな影響を受けるのは、デジタル要素を備えた製品を製造、販売する企業(製造業者)であるといえる。CRAが施行後実施された場合、EU市場を対象にデジタル要素を備えた製品を製造、販売する事業者は、制度対応コストとして大きな負担を強いられる可能性がある。

a. EU域外の企業

EU域外を主要な市場とする事業者にとっては、CRAに準拠する形でEU市場に投入するため自社製品の製造工程を再検討する必要が生じるものと想定され、その対応コストが多大である場合には、結果的にEU市場における事業縮小や撤退につながるかもしれない。

b. 中小企業

中小企業における影響はより深刻かもしれない。個々の中小事業者における影響は、事業者の製品がクラスI、クラスIIに分類されるかどうか、それが収益上大きな割合があるかどうかによって、異なるものといえるが、一般的に、大企業と比べ制度対応の負担感は大きい。CRAは今後、委任法や技術仕様策定等を通じて事業者側に要求される具体的要件が明らかになるとされるところ、定義や適用要件が明確でない部分が存在すると指摘されており 7、そうした点が明確化されなければ、中小企業側の不安や懸念は解消されないかもしれない。

c. 制度に関する視点

サイバーセキュリティにおけるリスク環境は、地域、時期、産業によっても変化し得るものであるため、クラスI、クラスIIのリスク分類が固定化することが問題無いかどうか慎重な検討が必要であると思われる。

また、製品寿命か市場投入後5年間いずれかの短い方をCRAがカバーする期間としている点については、製造業者側の負担を考えると、やむを得ない点もあるといえる。しかしながら、仮に、左記期間を超えて使用可能である場合には、一部の利用者の間ではセキュリティリスクの高い状態で継続的に使用し続ける場合があるものと想定される。特に、予算のない公的機関や、中小の金融機関などにおいては、インシデントがひとたび発生すると、多方面に甚大な影響を及ぼしかねない点で注意が必要である。この点、今後、別の形でリスクに応じた制度的アプローチを検討する必要があるものと考える。

(2)金融セクターへの影響

CRAは日本国内で活動する金融機関が直接対象となるものではないが、欧州に所在する支店や子会社の活動においては留意が必要となる可能性がある。もっとも、CRAによって適合証明を受けた製品については、そのセキュリティリスクなどが明らかとなっている点から、CEマークを取得している製品を国内企業が積極的に採用することは有用とも考えられる。

a. オペレーショナル・リスク軽減の観点

また、ITシステムへの依存の高まり、クラウドサービスの利用、FinTech企業との連携などにより金融機関を取り巻く環境は急速に変化している点で、金融機関の業務を阻害し、市場を混乱させる要因は思いもよらぬ身近な物にあるかもしれない点で注意が必要だ。金融機関は自社で使用する製品がインシデントの原因とならないか、最悪の場合オペレーショナル・リスクにつながらないか、細心の注意を払う必要があるだろう。

バーゼル銀行監督委員会(Basel Committee on Banking Supervision、BCBS)は2021年3月、プリンシプル・ベースの「オペレーショナル・レジリエンスのための諸原則」8 を最終化し、公表した。「オペレーショナル・レジリエンスのための諸原則」は7原則 9 で構成され、「サイバーを含むICTセキュリティ対応」が原則の一つとして挙げられている。オペレーショナル・レジリエンスと不可分一体の重要な要素として、システムリスク管理やサイバーセキュリティがある。金融庁は2023年5月に公表した「オペレーショナル・レジリエンス確保に向けた基本的な考え方」において、「サイバーセキュリティについては、外部委託の拡大等により、IT資産管理が拡大し複雑化する中、安全性の高いIT環境を維持するには、境界型セキュリティや特定のセキュリティ製品だけに依存することなく、風邪予防における手洗い、うがいなどの公衆衛生活動と同様に、IT環境においても、例えば、IT資産の適切な管理、速やかなセキュリティパッチ適用などの基本的な行動を組織全体に浸透させる取組(いわゆるサイバーハイジーン)を強化することが重要である。」と述べている。CRAにおいて、金融機関は一義的な規制対象とはいえないものの、近年、金融セクターとしては様々なサービスを利用する立場として、わが国に対する今後の影響を注視する必要があるだろう。

8 「オペレーショナル・レジリエンス確保に向けた基本的な考え方」では、オペレーショナル・レジリエンスを、システム障害、テロやサイバー攻撃、感染症、自然災害等の事象が発生しても、金融機関が重要な業務を、最低限維持すべき水準(耐性度)において、提供し続ける能力と定義する。金融機関がオペレジを確保するためには、「重要な業務を特定した上で、業務中断後(危機時)の金融システムや利用者への影響を耐性度(最終防衛ライン)内に収めるよう、平時から社内外の業務プロセスの相互連関性をマッピングし、必要な経営資源(ヒト・モノ・カネ)を確保し、訓練・テスト等を通じて適切性を検証し、定期的に見直し続けることが、経営陣に求められる。」としている。

9 ガバナンス、オペリスク管理、BCPとテスト、相互連関性の特定、サードパーティ依存度の管理、インシデント管理、サイバーを含むICTセキュリティ対応

b. サードパーティ・サプライチェーンサイバーリスク軽減の観点

金融機関は長年にわたり外部委託などを通じて基幹システムなどの構築・運用を第三者(サードパーティ)に依存してきたが、近年では金融サービスのあらゆる面でICTサービスの活用が不可欠となっており、特にサービスプロバイダであるサードパーティへの依存も高めている。CRAでは、デジタル要素を備えた製品の製造業者の責務としてではあるものの、製品に組み込まれるサードパーティの情報を明らかにするよう求めており、金融機関を含むエンドユーザーはサードパーティリスク軽減の恩恵を受けることができるかもしれない。

また、欧州では重要サードパーティに対して、包括的なICTリスク管理要件を規定するDORA(Digital Operational Resilience Act)が2025年1月に運用開始となることも注目すべきである。金融機関においては、DORAが定める各種要件の厳格な遵守が求められ、自身のITガバナンス、リスク管理体制の再構築が必要となるため、サードパーティリスクの管理においてはCRAと合わせて着目されるべき事項である。

我が国においては、金融サービスは重要インフラの一つとして定義されており、適切なサイバーセキュリティ対策が講じられるよう求められているところ、主に金融機関の業務及びその外部委託の範囲から監督指針や金融情報システムセンター(FISC)の安全対策指針基準を通じた対策が講じられてきた。しかし、依存する外部のICTサービスがより複雑化し、サプライチェーンがクロスボーダーで広がりを見せる中、監督機関や金融機関が把握できない部分(ブラックボックス)が肥大化することは経済安全保障の観点からも大きなリスクである。

従来の外部委託先管理の限界もあることも踏まえ、金融機関においては、自社で利用するサービス関して、サードパーティはもちろん、フォース(fourth)パーティやフィフス(fifth)パーティの製品がどのように組み込まれ、影響を与え得るのか、可視化し、自社で把握しモニタリングすることを通じて、迅速なインシデント対応やインシデントの収束を可能とし、顧客保護に繋げていくことが重要であると考える。