1.はじめに

本シリーズの第1回では、情報漏えい/内部不正対策を取り巻く近年の環境変化の現状と、これに伴う新たな課題の顕在化について俯瞰するとともに、これらを踏まえて前回の改訂後、5年以上を経過した「秘密情報の保護/内部不正防止の指針」にどのような改訂(主として追記)が必要になったのかを説明した。

本稿では、情報処理推進機構(以下、IPA)の「組織における内部不正防止ガイドライン」第5版(2022年4月公開)に焦点を当てる。まずは、内部不正対策の主構造について紹介する。次に、主たる追記・修正箇所を示し、当該追記・修正のポイントとその内容について解説を加える。

2.IPA「組織における内部不正防止ガイドライン」策定および改訂に係る今までの経過

(1) 策定から第4版改訂までの経緯

IPAは電子化された重要情報(当初は個人情報が主眼)を漏えいさせる内部不正(電子メール誤送信等のミスを含む)の防止に資するべく、2013年3月に「組織における内部不正防止ガイドライン」(以下、ガイドライン)を策定・公表した。

その後、2014年7月9日にベネッセの個人情報大量流出事件が発覚し、ガイドラインは注目を集めることになった。さらに、事例からの示唆・ガイドライン利用者からの要望・標準規格/指針の改訂からの反映や、コラム・付録(事例、関連ガイドライン)の追記を経て、2017年1月に第4版が公開されている。

表1 IPA「組織における内部不正防止ガイドライン」の策定/改版履歴

版 | 公開日 | 改版の概要 | |

1.0版 | 2013年3月25日 | - | |

1.1版 | 2013年5月7日 | 編集上の用語や用語使いの間違い等を修正 | |

1.2版 | 2013年8月 | 用語使いの間違い等を修正 | |

1.3版 | 2014年8月 | 用語を修正 | |

2.0版 | 2014年9月26日 | 事例に基づき対策項目等を更新 | |

第3版 | 2015年3月 | 利用者からの要望事項の反映、及び改訂された標準規格・指針の関係箇所を更新 | |

第4版 | 2017年1月 | 関連するガイドライン等の追加、内部不正事例・コラムの追加、利用者からの要望事項の反映 | |

第5版 | 2022年4月 | 個人情報保護法・不正競争防止法等の改正等に対応するとともに、テレワーク等の新しい働き方への急速な移行、雇用の流動化、情報漏えい対策技術の進歩等に対応した改訂を実施 | |

(出典:IPA「組織における内部不正防止ガイドライン」第5版の末尾)

(2) 第5版改訂が必要になった理由

第4版が公開されて以降の直近5年間で、コロナ禍に伴うテレワークなどの働き方変革とクラウド利用の拡大、サプライチェーン攻撃の急激な深刻化、雇用の流動化に伴う秘密漏えい事件の増加、セキュリティ対策技術の急速な進展、不正競争防止法や個人情報保護法の改正など、情報漏えい/内部不正対策に大きなインパクトを及ぼす数多くの環境変化が一斉に顕在化した。

さらには、事業経営において漏えいから守るべき重要な情報として、個人情報に留まらず、営業秘密やビッグデータへの認識もかなり高まってきた。そのため、対象とする重要情報の焦点を個人情報に絞ってきたガイドラインの現状が社会の実態に合わなくなり始めていた。

これらの重要な社会環境の変化に対応するためには、ガイドライン第4版を大幅に改訂する必要があり、5年ぶりに広範かつ詳細な検討が実施された。その成果として、2022年4月にガイドライン第5版が公開されている1)。

3.ガイドラインにおける内部不正対策の主たる構造

ガイドラインは、基本的にはISO27000シリーズの対策構成を踏襲しているため、情報セキュリティマネジメントを経験している方には比較的読みやすい構造になっていると言える。まずは経営層が基本方針の策定と全社的な態勢構築に取り組み、これらの下でリスクを評価して必要な対策を講じるとともに、マネジメントシステムを構築・運用して対策・態勢の持続的な改善を確保するフレームワークは、情報セキュリティマネジメントと共通している。

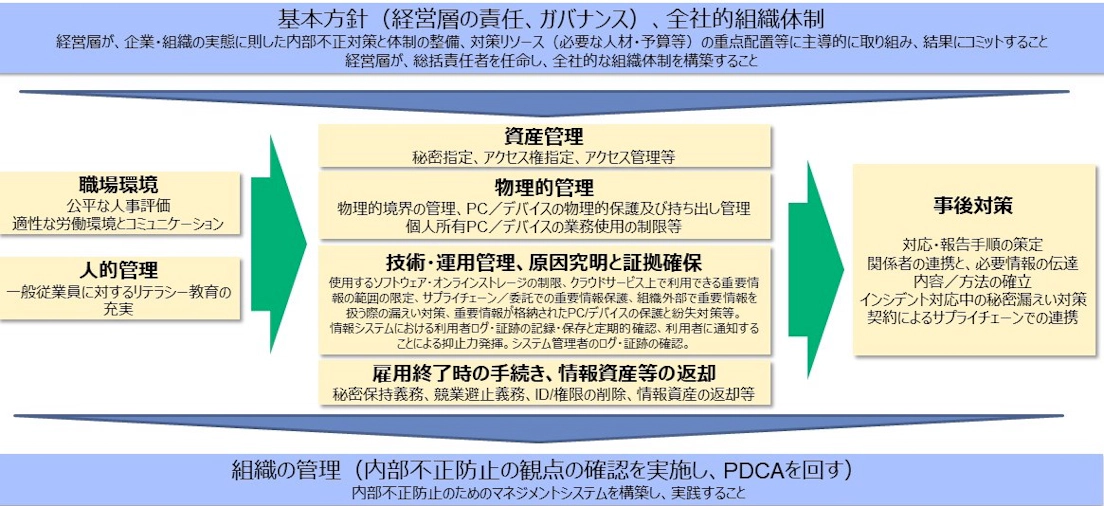

他方で、内部不正は人の不注意や不正/悪意によって生じるため、その対策において「従業員の人的側面」が大幅に強調されている点に注意する必要がある。ガイドラインにおける内部不正対策の主たる構造について図1に取りまとめた。

図1 内部不正対策の主たる構造

図1では対策を黄色で示しているが、まず取り組むべき対策は、犯行を行う気持ちを募らせることのない、やりがいを感じられる職場環境を作ることと、職員が誰でも「どれが重要な秘密なのか」を見定められるリテラシーを構築することである。これらは図1では左側に示されている。これらの対策は、内部不正防止においては「動機を与えないこと」「機会を与えないこと(重要な秘密の取扱いに対する職員の目が行き届き、的確な保護が期待できる)」「不正を正当化させないこと(重要な秘密であるという認識があったことを主張できる)」に明確な効果をもたらしてくれる。なお、リテラシー教育については、ガイドラインは「どれが重要な秘密なのかを認識させる」こと以外に次のような観点を重視すべきと指摘している。

内部不正による重要な秘密の漏えいを防止するための:

- 規則を腹落ちさせる

- 必要な知識を繰り返し刷り込む

- リスク回避能力を高める

- 社会環境の変化が及ぼすインパクトを理解させる

- 組織が職員を守る姿勢を浸透させる

等

またガイドラインでは、内部不正の「動機を与えない(割が合わず尻込みする)」「機会を与えない(捕まるリスクを高める、近づいたり持ち出したりすることを難しくする)」ことに加えて、内部不正を「正当化させない(犯行の弁明をさせない)」ために、資産管理、物理的管理、技術・運用管理、原因究明と証拠確保、雇用終了時の手続き/情報資産等の返却等の対策(詳細は表2参照)が必要であるとしている。これらの対策は図1では中央に位置している。

表2 ガイドラインが求める主要な「事前防止対策」の概要

対策名 | 概要 | 対策項目の列挙 | |

職場環境の整備 | 公平かつ健全で良質のコミュニケーションができる職場の整備 |

| |

人的管理 | 職場全体でのリテラシー教育の充実 |

等 | |

資産管理 | 重要な秘密を指定し、アクセス権限に基づく利用制限を実施 |

| |

物理的管理 | 物理的境界の管理、PCやデバイスの物理的保護及び持ち出し管理等を実施。また、個人所有PCやデバイスの業務使用を制限。 |

| |

技術・運用管理 | 社外サービスの利用制限、社外サービスで利用できる重要情報の範囲の限定、サプライチェーン管理、テレワーク対策、重要情報が格納されたPC/デバイスの保護・紛失対策等 |

| |

原因究明と証拠確保 | 一般利用者およびシステム管理者のログ・証跡の記録、保管、定期的/必要時の確認 |

| |

雇用終了時の手続き、情報資産などの返却 | 秘密保持義務が雇用終了後も有効性を維持する可能性をできるだけ高める。 また、「キーマン」の流出に伴う秘密漏えいリスクを低減。 |

| |

さらには、内部不正による情報漏えいが発生した後の緊急対応、連携、情報共有/報告、証拠保全(デジタルフォレンジック)/法的対応、処罰、再発防止などのために、事後対策が必要とされている。これは図1の右側に示されている。

4.ガイドライン第5版改訂のポイント

2.(2)では、第4版が公開されて以降の直近5年間で多くの重要な社会環境の変化が生じ、これに対応するために第5版改訂が必要になった経緯について説明した。次に、実際にガイドラインにどのような改訂が必要になったかを俯瞰していく。

まず、内部不正による重要な秘密の漏えいが事業に重大な損失を及ぼすリスクが高まっていることに注目したい。この現状により、事業経営を担う経営層のリーダーシップ発揮が益々重要性を増してきている。そこで、第5版では経営層に向けてより強いメッセージを伝えることができるように、改訂が実施された。

次に、企業・組織が内部不正による情報漏えいから保護すべき重要な秘密の範囲が大きく拡大したことに焦点を当ててみたい。具体的には、個人情報だけ守っていれば良いとはいかなくなり、重要技術情報、営業秘密、重要なビッグデータなどにも十分な注意を払うことが必要になってきた。

また重要なビッグデータの法的保護制度がデータ利活用の活性化を促すとして、不正競争防止法が改正されて限定提供データ保護制度が創設された。これらに伴って、経営層が率先して個人情報以外の重要な秘密の識別と保護の重要性を説く必要性が高まるとともに、組織全体で重要技術情報、営業秘密、限定提供データ等の保護に関するリテラシーを構築することが急務と認識されるようになった。そこで、第5版ではこのポイントについても経営層に向けたメッセージを付け加えるとともに、新たな対策として重要なデータの保護に関する教育を行うことを推奨している。

次に指摘したいのは、突然直面せざるを得なくなったコロナ禍に伴う様々な形での内部不正防止への影響である。このうち特に重要と考えられるものを以下に列挙してみた。

- テレワーク、クラウド利用の急拡大によって、重要な秘密を格納した端末/デバイスを自宅等に持ち出す機会、重要な秘密にリモートアクセスして利用する機会、重要な秘密を外部サービス上で取り扱う機会等が大幅に増加し、内部不正による漏えいリスクが大いに高まったこと

- テレワークやクラウド上で取り扱うため、重要な秘密のデジタル化が確実に進展し、より細かい単位での秘密管理と内部不正防止が求められるようになったこと

- 内部不正を早期に検知する監視技術が急速に進展し、プライバシー保護との相剋がより顕在化したこと

- テレワークが待ったなしで短期間に導入されたため、テレワーク時の内部不正を防止するための環境整備や人的管理がかなり後手に回ったこと

これらの広範囲な影響を着実に緩和するべく、第5版ではまず重要な秘密へのきめ細かなアクセス管理、エンドポイントのセキュリティ強化、ゼロトラストの概念の適用等を新たに推奨し、技術的観点からの対策強化を求めている。なお、ふるまい検知等の高度な監視技術もこの中に含まれているが、ITで従業員を監視する能力が大幅に高まる一方で、これを乱用すると従業員のプライバシー侵害につながりかねないことから、第5版では監視とプライバシー保護の適切なバランスに関する指針を提示している。テレワーク時の内部不正対策としては、第5版では技術・運用管理と人的管理の両面から取るべき対策が追記された。

技術・運用管理の観点からは、テレワーク時のリモートアクセスや外部サービス利用に関する対策が強化されている。一方、人的管理の観点からは、テレワークを行う従業員を孤立させず、不公平感を感じさせず、相互に目が行き届くような環境の整備や、規則等を徹底するための教育の実施が新たに求められた。

さらに、最近の情勢を考慮すると、サプライチェーンリスクの急激な深刻化と雇用の流動化に伴う秘密漏えい事件の増加は、旬な重大リスクとして避けては通れないものである。サプライチェーンリスクについては、事業継続に深刻な影響を及ぼした事例が次々と報告されているほか、経済安全保障の観点からも現在衆目を集めている。

一方、転職した経営層や従業員が営業秘密を不正に社外に持ち出す等の侵害事案は、中途退職・採用の急速な増加に伴って確実に増えている。これらの現状を踏まえ、第5版ではまず法改正やサプライヤー管理・支援の観点からサプライチェーン対策を追記し、その強化を図っている。

一方で、中途退職・採用者による重要な秘密の流出・流入については、第5版は秘密保持義務等の法的保護をより有効に働かせるための人的管理対策の運用強化を強く推奨するとともに、退職が判明してから雇用が終了するまでの間に取り得る技術的対策についても増補を行っている。

以上の考察を整理すると、ガイドライン第5版改訂のポイントは表3に示す8項目として総括される。

表3 ガイドライン第5版で新たに盛り込まれた主要な改訂ポイント

1. 内部不正による事業リスク増大を踏まえ、経営層に伝えるメッセージを大幅に加筆したこと 2. 個人情報に留まらず、重要技術情報、営業秘密、重要なデータも保護範囲としたこと 3. 保護すべき情報の分散化と細分化に応じ、きめ細かなアクセス管理、エンドポイントセキュリティ強化、ゼロ トラストの概念の適用などを取り入れたこと 4. 高度な監視技術導入の進展を踏まえ、従業員のプライバシー保護との適正なバランスを確保すべきことを注意喚起したこと 5. テレワーク等により急拡大した社内環境へのリモートアクセス、社外からの外部ネットワークサービス利用に関する対策を強化したこと 6. テレワーク時の内部不正防止のための環境整備や人的管理強化について提示したこと 7. サプライチェーン対策の重要性を鑑み、さらに充実させたこと 8. 法的保護の観点から、雇用終了時に取り得る対策の実効性を高めたこと | |||

5.ガイドライン改訂箇所の解説

表3で示した8項目の改訂ポイントに基づき、ガイドライン第5版では「経営者に向けたメッセージ」「技術・運用管理」「原因究明と証拠確保、事後対策」「教育・人的管理」の各箇所で内部不正対策が大幅に加筆・修正された。さらには、ガイドラインの関係するすべての箇所に対し、「ガバナンスとコンプライアンス」及び「テレワークに関する対策」の追記が実施された。主要な改訂ポイントと第5版の実際の改訂項目の関係性について、図2で整理したので参考にしていただきたい。

図2 ガイドライン第5版における主要な改訂ポイントと改訂項目の関係図

(1) 経営者に向けたメッセージとして新たに組み入れられた事項

第5版では、経営者に向けたメッセージとして、次の6項目についての追記・修正が行われた。

a. 技術・ノウハウ情報の漏えい対策の重要性

b. 技術・ノウハウ情報の漏えい対策と経営者の責任

c. 内部不正対策の全社体制構築

d. 全社の担当者に周知すべき近年の法改正

e. 経営層が理解すべき内部不正リスク増大の現状と課題

f. 経営層が示すべき従業員を守る姿勢

a. 技術・ノウハウ情報の漏えい対策の重要性

ガイドライン第4版までは、重要な秘密として個人情報を対象としてきた。しかし、技術・ノウハウ情報の漏えいへの危機感が高まったため、第5版では経営層に技術・ノウハウ情報の保護の重要性を強く認識していただくための強いメッセージが追記されている。

第5版の該当箇所 | |||

1.背景 技術・ノウハウ情報の漏えいによる事業損失の大きさ、経営課題としての重要さ等をアピール 3-1 用語 (4) 重要情報 重要情報の定義において、カバー範囲を拡大 | |||

b. 技術・ノウハウ情報の漏えい対策と経営者の責任

重要技術情報が漏えいした場合、企業の事業経営に逸失利益が発生するのみならず、経営層としては情報管理の不備や企業の価値・競争力の毀損に対する責任を問われる恐れがある。このため、経営層が率先して内部不正対策に取り組み、責任を果たすべきであるというメッセージが追記されている。

第5版の該当箇所 | |||

「4-1 基本方針(経営者の責任、ガバナンス)」本文 脚注26 | |||

c. 内部不正対策の全社体制構築

内部不正対策の望ましい体制を見直し、全社における実務を一元管理する「責任者」と「責任部門」を置くことの必要性を新たに盛り込んでいる。また、現業部門の長が務めることが多い「重要情報の管理責任者」の位置付けについても図中で明記された。

第5版の該当箇所 | |||

「2-4-4 各部門/担当者の参画及び協力体制」、図2 | |||

d. 全社の担当者に周知すべき近年の法改正

2022年4月に施行された個人情報保護法の令和2年改正では、個人の権利利益を害するおそれがある漏えいなど(故意の内部不正によるものを含む)の発生時に新たに報告義務が設けられたが、予め準備しておかないと、この義務を果たすことは難しい。そこで、経営層が率先して必要な体制づくりに取り組むべきであることが追記されている。

また、不正競争防止法に新たに限定提供データ保護に関する規定が追加されたので、これについても必要に応じて全社の担当者に周知すべきであることが追記された。

第5版の該当箇所 | |||

3-2 関連する法律(1)個人情報保護に関する法律(個人情報保護法) 同 (3)不正競争防止法 | |||

e. 経営層が理解すべき内部不正リスク増大の現状と課題

重要技術情報を窃取する産業スパイや国家を挙げた不正取得の台頭、テレワークやサプライチェーンの弱点を突く内部不正の急増、ビッグデータの不正な取扱、雇用流動化による不正な情報漏えいの増加等、内部不正を取り巻くリスクが多様化し、巧妙かつ執拗な攻撃を受けるようになった現状を経営層に対して警告するメッセージが追記されている。また、経営層が基本方針を策定して組織全体で徹底することの重要性にも言及されている。

第5版の該当箇所 | |||

「4-1 基本方針(経営者の責任、ガバナンス)(1)経営者の責任の明確化」本文 |

f. 経営層が示すべき従業員を守る姿勢

従業員を監視する技術とプライバシー保護はトレードオフの関係にあるが、最近の急速な技術進歩に伴ってこのバランスが崩れる傾向が見られる。そこで第5版では、経営者が「デジタル監視の適用は内部不正者ではない役職員の無実を証明して権利・立場・評価・処遇等を適正に保護するためである」という姿勢を明確にし、従業員に周知徹底するべきであるという追記を行っている。

第5版の該当箇所 | |||

「4-1 基本方針(経営者の責任、ガバナンス)」本文 | |||

(2) ガバナンスとコンプライアンスについて

第5版では、ガバナンスとコンプライアンスに関し、次の8項目の追記・修正が行われた。

a. 重要情報の管理責任者

b. サプライチェーンのガバナンス/コンプライアンス強化

c. サプライヤーの管理支援

d. 内部不正発覚後の法的対応

e. 監視技術の高度化と従業員等のプライバシー保護とのバランス

f. 情報システムにおけるログ・証跡の記録と個人情報保護とのバランス

g. 雇用流動化によって深刻さが増す雇用終了後の重要情報の不正持出しへの対抗策

a. 重要情報の管理責任者

内部不正から保護する重要情報についてはそれぞれに管理責任者を置くこととされているが、脚注での例示が追記され、より分かりやすくなった。

第5版の該当箇所 | |||

4-2-1 秘密指定(3)情報の格付け区分 対策のポイント2. 脚注35 | |||

b. サプライチェーンのガバナンス/コンプライアンス強化

内部不正対策が手薄なサプライヤー(クラウドサービスプロバイダを含む)からの重要情報漏えいを防ぐためには、最小限の重要情報しか渡さないという自衛と、サプライヤーに対するガバナンスの強化を組み合わせることが有効であり、第5版ではこの組み合わせを新たに推奨している。

また、サプライヤーに預託した個人情報をサプライヤーが漏えいさせてしまった場合に、サプライヤーからの調査協力を得て令和2年改正個人情報保護法の報告義務を遅滞なく果たすことができるように、契約時・運用時・再委託時に報告義務を負うことの合意、合意に実効性があることの確認、再委託を行う際の事前承認等のガバナンス強化が求められることも追記された。

第5版の該当箇所 | |||

4-4 技術運用管理(14)重要情報の受渡し保護 対策のポイント1. 同 (17)業務委託時の確認(第三者が提供するサービス利用を含む) 対策のポイント1. 2. 3. 5. | |||

c. サプライヤーの管理支援

サプライチェーン全体のセキュリティ対策を強化するために、規模が大きな委託先が積極的にサプライヤー(中小企業)の対策を(有償で)支援する政策が取られ始めている。これはサプライチェーン全体の内部不正対策を強化する手段としても有効であるため、第5版で追記された。

第5版の該当箇所 | |||

4-4 技術運用管理(17)業務委託時の確認(第三者が提供するサービス利用時を含む)対策のポイント2. | |||

d. 内部不正発覚後の法的対応

重要情報の中には法的に保護されているものが存在する。例えば、インサイダー情報、個人情報データベース、営業秘密・限定提供データ等がこれにあたる。内部不正によってこれらの情報が漏えいした場合には法的対応が伴うため、取るべき対応についての指針が追記された。

第5版の該当箇所 | |||

4-9 事後対策(30)事後に求められる体制の整備

| |||

e. 監視技術の高度化と従業員等のプライバシー保護とのバランス

上記5.(1) f.において「経営層が示すべき従業員を守る姿勢」について述べたが、ここでは高度な監視が従業員のプライバシー侵害とならないための対策について推奨している。具体的には、監視の目的が妥当で周知徹底されており、その目的に適合できる設定が可能なシステムが選定され、入社時の確認書等で従業員全体の了解が得られており、目的と対比した運用の適正さを定期的にレビュー・改善しており、監視結果に対する説明責任を果たせることが求められるため、これらについて追記が行われた。

また、監視は会社支給PCに止め、BYODは可能ならば監視対象とするべきではないことも追記された。

第5版の該当箇所 | |||

4-4 技術・運用管理(12)内部不正モニタリングの適用 対策のポイント1. 2. 3. 4. 「4-6 人的管理(21)従業員モニタリングの目的等の就業規則での周知」対策のポイント本文 | |||

f. 情報システムにおけるログ・証跡の記録と個人情報保護とのバランス

情報システムのログ・証跡の記録についても、運用によっては従業員のプライバシーを侵害する恐れがある。このため、経営者が率先してプライバシー・人権を保護する姿勢を示すことで、従業員がログ・証跡の保存に同意しやすい雰囲気を作る必要性が追記された。

第5版の該当箇所 | |||

4-5 原因究明と証拠確保(18)情報システムにおけるログ・証跡の記録と保存 対策のポイント4. | |||

g. 雇用流動化によって深刻さが増す雇用終了後の重要情報の不正持出しへの対抗策

雇用の流動化によって退職者(転職者)が急増しており、雇用終了時の重要情報漏えい対策が益々重要になってきている。そこで第5版では、退職時または退職後であっても秘密保持義務が有効となる可能性を高める対策、秘密保持の対象となる重要情報を客観的に特定できるようにすること、重要情報を安易に海外に持ち出させないこと等が追記された。

第5版の該当箇所 | |||

4-6 人的管理(23)雇用終了の際の人事手続き 対策のポイント本文、4. 5. 4-7 コンプライアンス(26)誓約書の要請 対策のポイント2. 3. | |||

(3) 技術・運用管理について

第5版では、技術・運用管理に関し、次の5項目の追記・修正が行われた。

a. エンドポイントセキュリティ対策の強化

b. ゼロトラストの概念の適用

c. ローカルブレイクアウトとクラウドプロキシ

d. 社外から外部ネットワークサービスを利用するにあたり講じる対策

e. 社外から社内のネットワーク環境にアクセスするにあたり講じる対策

a. エンドポイントセキュリティ対策の強化

コロナ禍等で組織外部の業務(テレワーク等)で使用する会社支給PCなどが急増したことに伴い、これらのセキュリティコントロール状況の可視化を強化するニーズが高まったため、技術的な成熟と相俟って、EDRの導入を進める企業・組織が増えている。そこで第5版では、社外から外部ネットワークサービスを利用する場合やテレワークで社内ネットワーク環境にアクセスするための会社支給端末(PCなど)において、EDR等のエンドポイントセキュリティ技術を適用することを推奨した。

第5版の該当箇所 | |||

4-4 技術・運用管理(13)ネットワーク利用のための安全管理 対策のポイント5. 脚注54 同(16)組織外部での業務における重要情報の保護 対策のポイント10. | |||

b. ゼロトラストの概念の適用

第5版では「ゼロトラスト」の用語は使ってはいないが、ゼロトラストの概念を尊重しており、組織内外の広範囲に亘って細かい単位で分散する重要情報へのきめ細かいアクセス制御と認証が必要であることを追記している。

第5版の該当箇所 | |||

4-2-1 秘密指定(4)格付け区分の適用とラベル付け 対策のポイント1. 4-2-2 アクセス権指定(5)情報システムにおける利用者のアクセス管理 対策のポイント3. 4-4 技術・運用管理(16)組織外部での業務における重要情報の保護 対策のポイント10. | |||

c. ローカルブレイクアウトとクラウドプロキシ

社外からの外部ネットワークサービスへのアクセスやテレワークにおいてローカルブレイクアウトを利用するケースが増えているが、第5版ではこの場合にオフィスのファイアウォールの代わりに、クラウドプロキシとこれが包含するセキュリティ対策機能を適用することが望ましい旨を追記している。

第5版の該当箇所 | |||

4-4 技術・運用管理(13)ネットワーク利用のための安全管理 対策のポイント6.③ 同 (16)組織外部での業務における重要情報の保護 対策のポイント8. | |||

(参考)第5版におけるローカルブレイクアウトの定義:

「脚注52:本ガイドラインでは、組織外部からのインターネット向けの通信の全てを、オフィスネットワークを経由せず、直接接続させる方法や、特定のドメインやクラウド等の外部サービスだけを直接接続させ、それ以外の通信はオフィスネットワーク経由とする方法などをまとめて、「ローカルブレイクアウト」と呼称しています。」

d. 社外から外部ネットワークサービスを利用するにあたり講じる対策

第4版ではオフィスネットワークから外部ネットワークサービスを利用するにあたり、講じるべき対策しかカバーできていなかった。そこで第5版では新たに社外から外部ネットワークサービスを利用するにあたり講じるべき対策が追記された。具体的には、エンドポイントセキュリティ対策の強化と、上述したクラウドプロキシの適用である。

第5版の該当箇所 | |||

4-4 技術・運用管理(13)ネットワーク利用のための安全管理 対策のポイント5. 6. 7. | |||

e. 社外から社内のネットワーク環境にアクセスするにあたり講じる対策

テレワークなどで社外から社内のネットワーク環境にアクセスするにあたって講じるべき対策として、クラウドプロキシの適用、エンドポイントセキュリティの強化、ゼロトラストの概念に基づく対策の導入等が追記された。また、海外からのテレワークに対しては、外国政府による監視リスク、データの域外利用に関する法制度を踏まえた対策が必要であることが指摘されている。

第5版の該当箇所 | |||

4-4 技術・運用管理(16)組織外部での業務における重要情報の保護 対策のポイント8. 9. 10. | |||

(4) 原因究明と証拠確保、事後対策について

ログ・証跡の保存とインシデント対応中の重要情報漏えい防止について、新しい対策が追記された。

第5版の該当箇所 | |||

4-5 原因究明と証拠確保(18)情報システムにおけるログ・証跡の記録と保存 対策のポイント1. 2. 4-9 事後対策(30)事後対策に求められる体制の整備 対策のポイント3. | |||

(5) 教育、人的管理について

第5版では、教育、人的管理に関し、次の3項目の追記・修正が行われた。

a. データの利活用と保護についての教育

b. 内部不正と労働者の心身の状態との関わり

c. 派遣労働者に守秘義務を課すための手順

a. データの利活用と保護についての教育

データ利用をめぐる内部不正が頻発しないように、データ利用と保護に関する法や指針の趣旨についての教育に新たに取り組むべきとの認識から、第5版では当該教育の実施が推奨された。

第5版の該当箇所 | |||

4-6 人的管理(20)教育による内部不正対策の周知徹底 対策のポイント7. |

b. 内部不正と労働者の心身の状態との関わり

労働者の心身の状態をチェックしてストレス・不満や不安を解消するように配慮することは、内部不正防止にも良い効果をもたらすため、これを実施する場合の労務管理上の注意点が新たに追記された。

第5版の該当箇所 | |||

4-6 人的管理(21)従業員モニタリングの目的等の就業規則での周知 対策のポイント8. 9. | |||

c. 派遣労働者に守秘義務を課すための手順

派遣労働者には直接、秘密保持義務を負わせることができないため、派遣元組織と協力した対応が必要であることが追記された。

第5版の該当箇所 | |||

4-6 人的管理(22)派遣労働者による守秘義務の遵守 対策のポイント本文、1. 2. 3. 4. |

(6) テレワークに関する対策の追記

第5版では、テレワークの常態化を念頭においた対策を、ガイドラインの幅広い範囲に亘って追記している。追記された箇所の一覧を表4に取りまとめた。また、ガイドラインに付録Ⅷを追記し、テレワークに関する対策を一覧できるようにしている。

節・項目 | 対策の指針 | 関連する対策のポイント(要旨) | |

4-4.技術・運用管理 | (13) ネットワーク利用のための安全管理 |

| |

(16) 組織外部での業務における重要情報の保護 |

| ||

(17) 業務委託時の確認(第三者が提供するサービス利用時を含む) |

| ||

4-5.原因究明と証拠確保 | (18) 情報システムにおけるログ・証跡の記録と保存 |

| |

4-6.人的管理 | (20) 教育による内部不正対策の周知徹底 |

| |

4-8.職場環境 | (27) 公平な人事評価の整備 (28) 適正な労働環境及びコミュニケーションの推進 (29) 職場環境におけるマネジメント |

| |

4-9.事後対策 | (30) 事後対策に求められる体制の整備 (31) 処罰等の検討及び再発防止 |

| |

4-10.組織の管理 | (33) 内部不正防止の観点を含んだ確認の実施 |

| |

表4 テレワークに関する対策の追記

6.第3稿でカバーする内容について

本稿では、IPAが2022年4月に公開した「組織における内部不正防止ガイドライン」について、主たる構造と第5版で追記された対策を中心に解説を行った。

次稿(第3稿)では、経済産業省が2022年5月に公開した「秘密情報の保護ハンドブック」改訂版について解説を行う予定である。この2つの指針は相互に関係が深いため、読者におかれては、引き続き第3稿まで目を通していただくことを推奨したい。