1 はじめに

経済安全保障とは、我が国の独立と生存および繁栄を経済面から確保することであり、このために「戦略的自律性の確保(守りの戦略)」と「戦略的不可欠性の維持・強化・獲得(攻めの戦略)」を推進する戦略が必要とされている。サイバーセキュリティはその両方に深く関わる。守りの戦略は基幹インフラの安全性・信頼性確保に直接活かされる。そして攻めの戦略は、官民協力で育成された技術に関する機密保護や非公開の対象となる発明の情報保全に貢献する役割を果たすことになる。基幹インフラに対しては事業継続のためのランサムウェア対策と、安全で信頼性の高いインフラ構築のためのサプライチェーンセキュリティ対策が重要な柱である。技術に関する機密保護や非公開発明の情報保全に対しては、内部不正防止を含む機微な技術情報の漏洩対策が重要である。しかし、これらはいずれも現在の我が国社会の重要課題として取り組みが進められているものであり、対策が十分な成熟度を持って社会に浸透しているとは言い難いのが現状である。

2 情報セキュリティにおける重大な脅威の現状

2022年1月27日にIPAが公表した「情報セキュリティ10大脅威2022」によると、組織の上位5脅威は以下の通りである。

① ランサムウェアによる被害(昨年1位)

② 標的型攻撃による機密情報の窃取(昨年2位)

③ サプライチェーンの弱点を悪用した攻撃(昨年4位)

④ テレワークなどのニューノーマルな働き方を狙った攻撃(昨年3位)

⑤ 内部不正による情報漏えい(昨年6位)

④を除けば、まさに1.で述べた3つの重要な柱と合致している。そして④のテレワークは、これらの重要な脅威をさらに増大させる要因になると言える。

これらの脅威の中でも、特にランサムウェア攻撃の衝撃は大きい。企業の事業継続を直撃する攻撃の拡大は、まさに喫緊の課題である。その進化も急であり、技術面における二重脅迫型の拡大や、攻撃インフラ面におけるRaaS (Ransom-ware as a Service)の登場など、リスクは年々高まっている。これは、基幹インフラを長期間破壊してしまうことにも繋がりかねない。さらに情報漏えいの中でも重要技術情報の漏えいは、いまや個人情報の漏えいと比肩する深刻なリスクとして捉えられ始めている。

このように、サイバー攻撃が事業継続に与える衝撃や重要技術情報漏えいへの危機感が近年大きく変化しており、これがまさに、サイバーセキュリティから見た経済安全保障の中核として重視されることに繋がっている。

3 経済安全保障推進法案におけるサイバーセキュリティ対策に関する法制化の動き

経済安全保障推進法案が規定するサイバーセキュリティ対策は大きく分けると「基幹インフラの安全性・信頼性確保」と「戦略的不可欠性を守るための秘密保持及び情報保全」に分けられる。以下ではこれらについて概説する。

(1) 基幹インフラの安全性・信頼性

現在、あらゆる経済活動の領域がサイバー攻撃の対象となっており、基幹インフラ事業も例外ではない。基幹インフラ事業者が利用するICT設備が高度化するとともに、サプライチェーンが複雑化、グローバル化しており、さらには当該設備の維持などを他の事業者に委託することも当たり前になってきたことから、サプライチェーンの過程で設備に不正機能が埋め込まれるリスクが高まっている。リスクのある事業者からひとたび設備を導入してしまうと、当該事業者が当初より不正機能を組み込む、事後的に発見した脆弱性を放置する、ソフトウェアアップデート時に不正機能を埋め込むといった行為を行ったとしても、これを基幹インフラ事業者が検知することは容易ではない。さらには、これが原因で不意に基幹インフラ機能に支障が生じた場合には、対応に多大な費用と時間を要し、その間は基幹インフラ役務が安定的に提供されず、国家・国民の安全に多大な影響を及ぼす恐れがある。

そこで国は、これに対抗するために、経営者の事業判断、競争法との関係、国際ルールとの整合に気を配りつつ、現在立法措置による規制の導入に取り組んでいる。経済安全保障推進法案における基幹インフラの安全性・信頼性に係る規定の骨子を以下に示す。

- 対象とする事業:エネルギー、水道、情報通信、金融、運輸、郵便

- 対象とする事業者:基準を定めて指定

- 対象とする設備:基幹インフラ事業の中心的なシステムを構成しており、その機能が停止または低下した場合は、基幹インフラ役務の安定的提供に大きな影響を及ぼす重要な設備、機器、装置など(情報システムを含む)、およびこれらに係るソフトウェア

- 業務委託:当該設備の重要な維持管理などの委託は規制の対象

- データセンター・クラウドサービス:その上でシステムを構築して基幹インフラ役務の提供に利用する場合は規制の対象

- 手続き:国による事前審査、勧告・命令

- 命令に従わない場合の罰則:検討中 等

(2) 戦略的不可欠性を守るための機密保持及び情報保全

選択された技術の研究開発を効果的に推進するための官民協力として協議会を設置する際、協議会の参加者間で機微な情報も含む有用な情報の交換や協議を円滑に行うことができ、同時に研究者やスタートアップが参画しやすい情報管理制度の導入が求められている。さらには、特許制度の例外措置として、機微な発明の特許出願について出願を非公開とするとともに、流出防止措置を講じることで、当該発明が外部からの脅威に利用されることを未然に防ぐ制度が必要である。そこで、経済安全保障推進法案では次のような規定が設けられている。

- 協議会で交換される機微情報の取り扱い:第三者提供や不正な利用を禁じ、これに従わなかった場合は国家公務員と同等の罰則を伴う守秘義務を参加者に課す

- 機微な発明の取り扱い:非公開の決定をした発明については、出願者などに情報保全を求め、発明の実施を制限する。当該発明の情報は、営業秘密として厳格に管理する。

4 サプライチェーンセキュリティ対策における課題

米国では、トランプ前大統領が「情報通信技術・サービスサプライチェーンの安全性を確保する大統領令(EO13873)に署名し、米国内の個人・民間企業による「外国敵対者」およびその支配下の企業との「一定条件を満たす情報通信技術・サービスに係る取引」を禁止した。その後ドイツでは、2021年5月に「情報技術システムのセキュリティを高めるための第2の法律(ITセキュリティ法2.0)」が発行された。同法では重要インフラ運用者は、インフラに係る重要部品の使用を開始しようとする場合、事前に政府に通知する義務がある。この制度は、我が国の経済安全保障推進法案の「基幹インフラの安全性・信頼性」の部分の検討において参考にされたと言われている。このように、欧米ではサプライチェーンセキュリティリスクに対する規制にいち早く取り組み、その重要性を国際的にアピールしている。我が国でもIPAの「情報セキュリティ10大脅威」に見られるように、近年サプライチェーンセキュリティリスクに対する危機感が益々高まってきている。

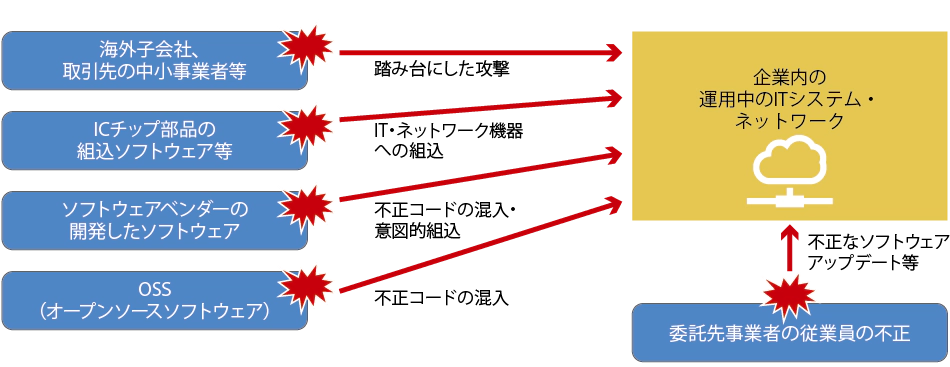

サプライチェーンセキュリティはいくつかのケースに分類される(図1参照)。攻撃者はセキュリティ対策が進んでいない組織を狙う方が容易に攻撃を成功させられるため、海外拠点や脆弱な取引先を踏み台にした攻撃が顕著になってきている。しかし、その対策はまだ十分に進んでいないのが実状である。

さらには開発だけでなく、運用段階も含めたITシステム/サービスに関する業務の外部委託が増えており、リスクが高まっている。また、再委託先以降の管理は委託先任せになっているケースも多く、サプライチェーン全体の可視化は非常に困難とされている※1。このように、サプライチェーンセキュリティ対策には課題が多く、企業による取組のレベルにも大きな差異が生じている。企業の自主性だけに任せていては喫緊の課題に適時に対処できないとの考えから、米国やドイツのように、サプライチェーンセキュリティを規制化して基幹インフラ企業などに義務を課す動きが広がっても不思議ではない。従来は、サイバーセキュリティ分野は規制になじまないという常識があったが、この考えは崩れ始めている。

図1| サプライチェーンセキュリティの分類

出所| NTTデータ経営研究所にて作成

※1 IPA “サプライチェーンのセキュリティ脅威に備える”(2019年5月)

5 進化する技術情報窃取の手口

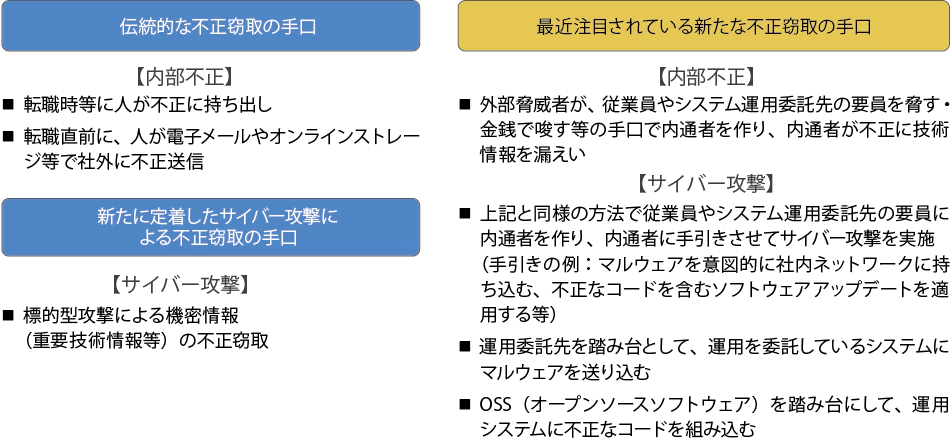

技術情報窃取の手口は着実に進化している(図2参照)。従来は転職時などに人が技術情報を不正に持ち出すことが中心だった。しかし近年はサイバー攻撃、内通者の悪用、サプライチェーンの脆弱な箇所からの攻撃など手口が複雑化している。テレワークも組織の目が届きにくいので、外部脅威者に付け入る隙を与えやすい。これらの変化を踏まえ、今後は重要技術情報を護ることに重点を置く必要がある。

また、キーマンを保護することの必要性を指摘しておきたい。システム・ネットワークの高度な運用ができるエンジニア、DXを陣頭指揮できる高度な専門人材、重要な発明の中核を成す一流の研究開発者などは希少であり、攻撃のターゲットになりやすい。攻撃者は求人情報、社報の人物紹介、論文発表、特許出願等のネットに露出した様々な情報を通じて、こうしたキーマンの動きを盗み見ている。ヘッドハンティングの目的は転職時に重要技術情報を持ち出させることだけでなく、履歴書ファイルにマルウェアを組み込んで社内ネットワークへの侵入の手段とすることもある。真のキーマンにはできるだけ論文発表をさせない、ネットに露出させないなど、社内にしっかりと隠して護ることが必要な時代になったと言える。

図2| 手口の多様化が進む技術情報の不正な窃取

出所| NTTデータ経営研究所にて作成

6 まとめ

現在の情勢を踏まえると、まずは経済安全保障に限定されることなく、各企業がランサムウェア対策、技術情報漏えい対策、サプライチェーンセキュリティ対策を強化することが喫緊の課題と言える。社会全体でさらに対策を強化していくことが求められている。経済安全保障のセキュリティ対策は、これを高いレベルで基幹インフラ事業者、機微情報を共有する協議会参加者、非公開の決定をした発明の特許出願者などに求めるものである。規制であるため、義務もある。しかし、だからこそサイバーセキュリティ対策のノウハウが蓄積され、専門人材の育成も進むと期待できる。ここで蓄積されたノウハウと育成された専門人材を社会に広く還流させることで、我が国社会のサイバーセキュリティ対策の成熟度が底上げされることを期待したい。